myQNAPcloudの仕組みを考察。より安全に利用する(後編)

myQNAPcloudをより安全に利用する(後編)

前編のおさらい

前編では下記のことをまとめてみました。

前編を確認されたい方はこちらから。

それでは、後編ではこれらの知識を使って、どうやったら家庭内のNASを安全に使用できるか?を考えてみます。

家庭内のNASを攻撃するには何が必要か?

まずは攻撃者の立場に立ってみて、特定の家庭のNASを攻撃しようとした場合、どういった条件が整わないと攻撃ができないか考えてみます。

・家庭内のネットワーク機器がインターネットにアクセスする際のインターネット側のIPアドレス

・家庭内のネットワーク機器上でサービスが稼働しているネットワークポート

・インターネットルータにアクセスすることで家庭内のネットワーク機器にアクセスが可能となる、UPnPもしくはポートフォワード設定

・家庭内のネットワーク機器にログインするためのユーザー名、パスワード情報。もしくは、それの代替えとなるような脆弱性

絵でまとめてみると次のような感じですね。

逆説的に言ってしまえば、

①グローバルIPアドレスがわかりにくいようにし、

②UPnP/ポートフォワードの設定を無効にし

③ユーザー名/パスワードがわかりにくいものにする

(追加で、ユーザー名/パスワードがわかったとしても、指紋認証などにより本人確認を強化する)

ということが実現できれば、ぐっと攻撃される可能性を減らすことができるということです。

では、myQNAPcloudでは、具体的にどういった設定になるのでしょうか?

myQNAPcloudで設定可能なこと

さてこちらは、おなじみのmyQNAPcloudの設定画面です。

こちらよく見ると、3つのコンポーネントがあることわかりますでしょうか?

①:DDNS設定

②:UPnP(自動router設定)

③:myQNAPcloud Linkの設定

となっています。

①DDNS設定はoffに

DDNS設定が有効になっていると、mynas.myqnapcloud.comというURL名でグローバルIPアドレスを入手することが可能になってしまいます。なので、この設定は基本的にはOffにしましょう。

myQNAPcloudの「My DDNS」の設定項目からoffにできます。

では逆に、どういった場合にこの設定をonにすべきか?というと「FQDNを指定してNASにアクセスする必要がある場合」となります。例えば「固定IPではないのでグローバルIPアドレスがたまに切り替わってしまうような状態」で、「家の外からopenVPNでアクセスしたい場合」や、「自宅のNASを使ってウェブサービスをホストしたい場合」が該当します。このような場合は、DDNSが有効になっていないと、実質使い物にならないでしょう。

逆に言ってしまうと、DDNSが必要なケースはこのくらいで、普通にNASを使う分にはDDNSを有効にする必要はないかと考えます。

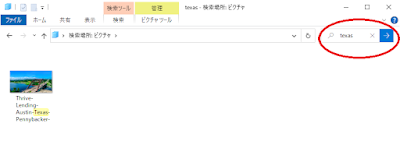

my DDNSを有効にすると、こちらのように1分ほどでmynas.myqnapcloud.comから名前解決ができるようになります。

②UPnP/ポートフォワードの設定は無効に

UPnPが有効になっていると、グローバルIPアドレスがわかっただけで、NASにアクセスされる可能性が出てきてしまいます。この設定も基本的にはoffにすべきです。

myQNAPcloudの設定画面、「自動ルーター構成」から機能をoffにすることができます。

③myQNAPcloud link?

myQNAPcloud linkといって、myQNAPcloudと似て非なる機能があります。

こちらのステータスが「正常」となっていれば、QfileやQuMagieで家の外からアクセスすることができます。ステータスが「正常」になっていれば通常使うには問題ありません。

さらにセキュリティを向上させるために

まとめ

前編、後編と分けて、myQNAPcloudのセキュアな設定方法を考察してみました。

結論としては、

1. myDDNS機能を無効に

2. UPnPによるポートフォワード自動設定を無効に

3. ユーザー名/パスワードを複雑に。ユーザー名はデフォルト管理者名「admin」から変更する

4. 可能であれば2段階認証を設定する

ということになります。

さらに、QuFirewallを使って「日本以外からのアクセスを禁止」などと設定すればより効果は抜群でしょう

※ネットワークスイッチ周りを変更すると、すぐにアクセスできなくなるので、私はQuFirewallちょっと苦手ですがw

上記に加えて、quLogCenterを定期的に確認し、身に覚えのないログイン失敗ログがないかどうか?が確認できればコンシューマーレベルでは文句がないかと考えます。

皆様もこの機会に、ぜひ設定を見直してみてください。

コメント

コメントを投稿